Guten Tag,

ich wollte mir einen VPN GW über Ubuntu18.04 einrichten.

Ich habe nun Ubuntu18.04 installiert und auch eine SSTP VPN Verbindung erfolgreich installiert. Die Verbindung ist sehr gut und macht keine Probleme.

Nun möchte ich die VPN Verbindung zur Nutzung für andere in meinem Netz frei geben. Der Sinn soll es sein, dass nicht meine richtige öffentliche IP des ISP´s angezeigt wird.

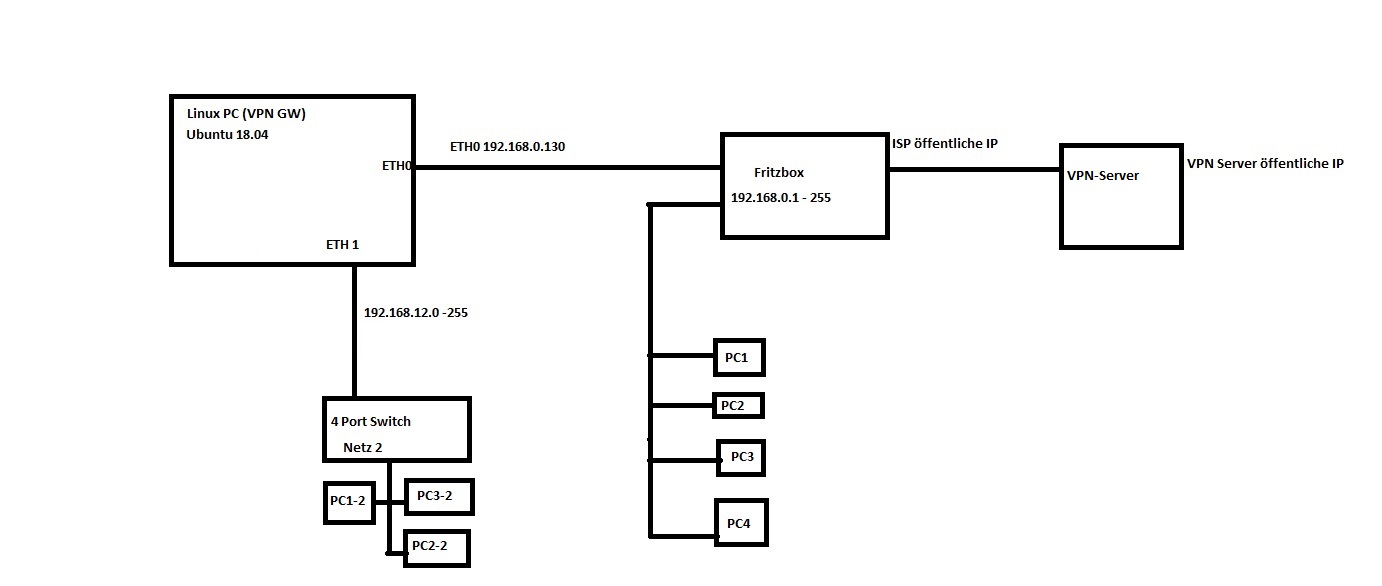

Mein Hauptnetz nenne ich mal Fritzbox-Netz und dieses hat den Ip-Adressbereich 192.168.0.1 - 255

Ich habe einen USB Adapter (Netzwerkkarte) an dem PC angeschlossen und ich könnte nun ein weiteres Netz mit z.B. 192.168.12.1 - 255 erstellen. Was auch schon wieder ein Problem ist, da alles was ich von früher kenne sich anscheint geändert hat. Nix mit ifconfig mehr, jetzt gibt es ip und so einen Manager usw. Naja ich bin halt stehen geblieben.

Aber ich möchte es am liebsten so haben, dass die VPN Verbindung z.B. über ETH 0 mit der IP 192.168.0.2 herstellt wird und die zweite Karte ETH 1 oder besser eine Virtuelle IP auf ETH 0:1 mit der IP 192.168.0.3 bekommen wird. Denn ich möchte dann, wenn ein Netzwerkgerät den Standard GW 192.168.0.3 einträgt, sämtlicher Datenverkehr über diese Adresse durch den VPN geleitet wird. Also wenn einer die 192.168.0.3 anspricht dann der Datenverkehr nur über den VPN läuft und nicht mehr über die echte IP.

Alternativ könnte man auch einen zweiten Adresspool 192.168.12.1 - 255 auf der zweiten Karte erstellen. Nur wie kann ich den Adresspool 192.168.12.1-255 vom IP Adressbereich 192.168.0.1- 255 dann erreichbar machen?

Ich möchte auch, dass sich dann beide Adressbereiche untereinander erreichen können.

Ich weiß, dass ich das mit der Iptables und einer NAT machen muss, aber ich bin einfach zu lange raus und bastel seit 3 Tagen rum. Kann mir da bitte einer bei helfen ?

Denn ich bekomme es einfach nicht hin.

ich wollte mir einen VPN GW über Ubuntu18.04 einrichten.

Ich habe nun Ubuntu18.04 installiert und auch eine SSTP VPN Verbindung erfolgreich installiert. Die Verbindung ist sehr gut und macht keine Probleme.

Nun möchte ich die VPN Verbindung zur Nutzung für andere in meinem Netz frei geben. Der Sinn soll es sein, dass nicht meine richtige öffentliche IP des ISP´s angezeigt wird.

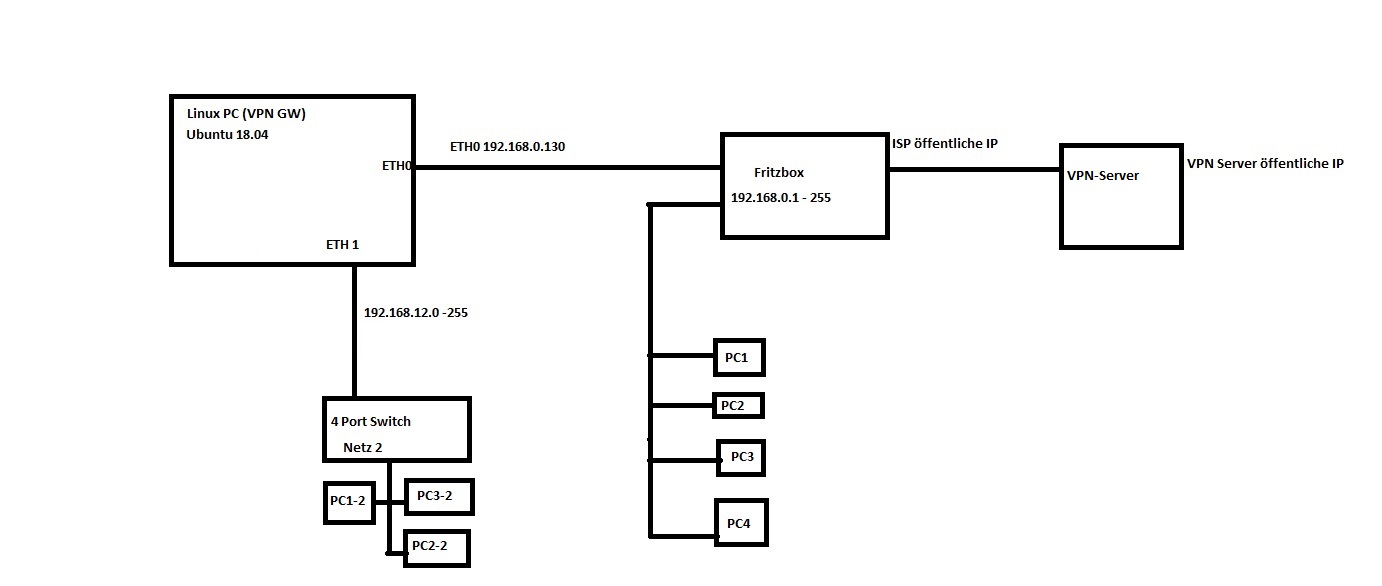

Mein Hauptnetz nenne ich mal Fritzbox-Netz und dieses hat den Ip-Adressbereich 192.168.0.1 - 255

Ich habe einen USB Adapter (Netzwerkkarte) an dem PC angeschlossen und ich könnte nun ein weiteres Netz mit z.B. 192.168.12.1 - 255 erstellen. Was auch schon wieder ein Problem ist, da alles was ich von früher kenne sich anscheint geändert hat. Nix mit ifconfig mehr, jetzt gibt es ip und so einen Manager usw. Naja ich bin halt stehen geblieben.

Aber ich möchte es am liebsten so haben, dass die VPN Verbindung z.B. über ETH 0 mit der IP 192.168.0.2 herstellt wird und die zweite Karte ETH 1 oder besser eine Virtuelle IP auf ETH 0:1 mit der IP 192.168.0.3 bekommen wird. Denn ich möchte dann, wenn ein Netzwerkgerät den Standard GW 192.168.0.3 einträgt, sämtlicher Datenverkehr über diese Adresse durch den VPN geleitet wird. Also wenn einer die 192.168.0.3 anspricht dann der Datenverkehr nur über den VPN läuft und nicht mehr über die echte IP.

Alternativ könnte man auch einen zweiten Adresspool 192.168.12.1 - 255 auf der zweiten Karte erstellen. Nur wie kann ich den Adresspool 192.168.12.1-255 vom IP Adressbereich 192.168.0.1- 255 dann erreichbar machen?

Ich möchte auch, dass sich dann beide Adressbereiche untereinander erreichen können.

Ich weiß, dass ich das mit der Iptables und einer NAT machen muss, aber ich bin einfach zu lange raus und bastel seit 3 Tagen rum. Kann mir da bitte einer bei helfen ?

Denn ich bekomme es einfach nicht hin.